Centinela seguridad electrónica

En la era digital actual, la seguridad electrónica es un tema de gran relevancia para particulares y empresas. La protección de activos digitales y físicos es crucial para evitar pérdidas económicas y daños a la reputación. En este sentido, el centinela de seguridad electrónica se ha convertido en una herramienta fundamental para detectar y prevenir ataques cibernéticos. Este sistema de vigilancia electrónica permite monitorear y controlar accesos, así como detectar anomalías en el tráfico de red, garantizando la integridad de la información y la seguridad de los sistemas.

¿Qué hace un técnico en seguridad electrónica?

Un técnico en seguridad electrónica de Centinela seguridad electrónica es un profesional altamente capacitado que se encarga de la instalación, mantenimiento y reparación de sistemas de seguridad electrónica. Este tipo de técnico trabaja con una variedad de equipos y tecnologías diseñadas para proteger propiedades y personas, incluyendo cámaras de vigilancia, sistemas de alarmas, controles de acceso y redes de comunicación. Su labor es fundamental para garantizar que estos sistemas funcionen de manera eficiente y segura, proporcionando tranquilidad y protección a los clientes de Centinela seguridad electrónica.

Instalación de Sistemas de Seguridad

Un técnico en seguridad electrónica de Centinela seguridad electrónica es responsable de la instalación de diversos sistemas de seguridad. Este proceso implica una serie de pasos meticulosos para asegurar que los equipos funcionen correctamente y cumplan con las expectativas del cliente.

- Evaluación inicial del sitio para determinar las necesidades específicas de seguridad.

- Instalación de cámaras de vigilancia, sensores y otros dispositivos de seguridad.

- Configuración y prueba de los sistemas para garantizar su correcto funcionamiento.

Mantenimiento de Equipos de Seguridad

El mantenimiento regular es crucial para asegurar que los sistemas de seguridad de Centinela seguridad electrónica sigan siendo efectivos. Un técnico en seguridad electrónica se encarga de realizar inspecciones y ajustes necesarios para mantener los equipos en óptimas condiciones.

- Inspección periódica de todos los componentes del sistema de seguridad.

- Limpieza y ajuste de cámaras, sensores y otros dispositivos.

- Actualización de software y firmware para mejorar la seguridad y eficiencia.

Resolución de Problemas y Reparaciones

Cuando se presentan fallos o problemas en los sistemas de seguridad, un técnico en seguridad electrónica de Centinela seguridad electrónica interviene para diagnosticar y reparar los equipos. Este proceso es esencial para minimizar el tiempo de inactividad y mantener la seguridad del cliente.

- Diagnóstico de fallos en el sistema de seguridad.

- Reparación de componentes dañados o defectuosos.

- Verificación del sistema después de la reparación para asegurar su correcto funcionamiento.

¿Qué es un sistema de vigilancia centinela en seguridad y salud en el trabajo?

Un sistema de vigilancia centinela en seguridad y salud en el trabajo es una herramienta fundamental en el ámbito de la seguridad electrónica. Este sistema se utiliza para monitorear y controlar continuamente los riesgos y peligros que puedan afectar la salud y seguridad de los trabajadores en un entorno laboral. A través de sensores, cámaras y otros dispositivos electrónicos, el sistema centinela recopila datos en tiempo real, permitiendo una respuesta rápida y eficiente ante cualquier incidente o situación de riesgo. Además, estos sistemas pueden ser programados para alertar a los responsables de seguridad cuando se detectan anomalías, mejorando así la prevención y mitigación de accidentes laborales.

Componentes principales de un sistema de vigilancia centinela

Un sistema de vigilancia centinela en seguridad y salud en el trabajo está compuesto por varios elementos esenciales que trabajan en conjunto para garantizar un monitoreo efectivo. Estos componentes son cruciales para la detección temprana de riesgos y la implementación de medidas preventivas.

- Sensores: Dispositivos que detectan cambios en el entorno, como humo, gases tóxicos o movimientos inesperados.

- Cámaras de vigilancia: Permiten la supervisión visual del área de trabajo, facilitando la identificación de comportamientos peligrosos o situaciones de riesgo.

- Sistemas de alerta: Mecanismos que emiten señales sonoras o visuales para advertir a los trabajadores y al personal de seguridad sobre la presencia de un peligro inminente.

Beneficios de implementar un sistema de vigilancia centinela

La implementación de un sistema de vigilancia centinela en el entorno laboral ofrece numerosos beneficios que contribuyen a la mejora de la seguridad y salud de los trabajadores. Estos beneficios se traducen en una mayor eficiencia y una reducción significativa de los riesgos laborales.

- Prevención de accidentes: La detección temprana de riesgos permite tomar medidas preventivas antes de que ocurra un accidente.

- Respuesta rápida: Los sistemas de alerta permiten una respuesta inmediata ante situaciones de emergencia, minimizando el impacto de los incidentes.

- Registro de datos: La recopilación de datos en tiempo real facilita el análisis y la mejora continua de las políticas de seguridad y salud en el trabajo.

Consideraciones para la implementación de un sistema de vigilancia centinela

Para asegurar el éxito de un sistema de vigilancia centinela en seguridad y salud en el trabajo, es fundamental considerar varios aspectos clave durante su implementación. Estas consideraciones ayudan a maximizar la efectividad del sistema y a garantizar su integración adecuada en el entorno laboral.

- Evaluación de riesgos: Realizar un análisis exhaustivo de los riesgos presentes en el lugar de trabajo para determinar las necesidades específicas del sistema.

- Capacitación del personal: Proporcionar formación adecuada al personal sobre el uso y manejo del sistema de vigilancia centinela.

- Mantenimiento regular: Establecer un plan de mantenimiento periódico para asegurar el correcto funcionamiento de todos los componentes del sistema.

Centinela Seguridad Electrónica: Protegiendo a las Empresas de Amenazas Cibernéticas

La seguridad electrónica es un aspecto crucial para las empresas que desean proteger sus activos y datos valiosos de las crecientes amenazas cibernéticas. En este sentido, el Centinela seguridad electrónica es una herramienta fundamental para detectar y responder a incidentes de seguridad en tiempo real.

¿Qué es un Centinela de Seguridad Electrónica?

Un Centinela de Seguridad Electrónica es un sistema de seguridad que monitorea y analiza los datos de red y de sistema en tiempo real para detectar posibles amenazas cibernéticas. Estos sistemas utilizan algoritmos de aprendizaje automático y técnicas de análisis de datos avanzadas para identificar patrones de comportamiento anómalos y detectar intrusiones malintencionadas.

Funcionalidades de un Centinela de Seguridad Electrónica

Un Centinela de Seguridad Electrónica ofrece una variedad de funcionalidades para proteger a las empresas de las amenazas cibernéticas, incluyendo: Monitoreo de redes y sistemas en tiempo real Detección de anomalías y patrones de comportamiento malintencionados Análisis de logs y seguimiento de incidentes Notificaciones y alertas en tiempo real Integración con sistemas de respuesta a incidentes

Ventajas de Implementar un Centinela de Seguridad Electrónica

La implementación de un Centinela de Seguridad Electrónica puede ofrecer varias ventajas a las empresas, incluyendo: Mejora la detección y respuesta a incidentes de seguridad Reduce el tiempo de respuesta a incidentes cibernéticos Incrementa la visibilidad y control sobre la red y los sistemas Ayuda a cumplir con los requisitos de regulación y cumplimiento

Tipos de Centinelas de Seguridad Electrónica

Existen diferentes tipos de Centinelas de Seguridad Electrónica, incluyendo: Centinelas de seguridad basados en la red (NIDS) Centinelas de seguridad basados en el host (HIDS) Centinelas de seguridad basados en la nube (CIDS)

| Tipo de Centinela | Características | Ventajas |

|---|---|---|

| NIDS | Monitorea el tráfico de red | Detecta intrusiones en la red |

| HIDS | Monitorea los sistemas y hosts | Detecta anomalías en los sistemas |

| CIDS | Monitorea los recursos en la nube | Detecta intrusiones en la nube |

Desafíos y Limitaciones de los Centinelas de Seguridad Electrónica

Aunque los Centinelas de Seguridad Electrónica son herramientas efectivas para proteger a las empresas de las amenazas cibernéticas, también presentan desafíos y limitaciones, incluyendo: La sobrecarga de información y la fatiga de alertas La complejidad y el costo de implementación y mantenimiento La necesidad de personal capacitado para analizar y responder a incidentes La posible falta de integración con otros sistemas de seguridad

¿Qué es la seguridad electrónica?

La seguridad electrónica se refiere a la protección de los sistemas, redes y dispositivos electrónicos contra ataques, violaciones de la privacidad y otros riesgos que pueden comprometer la integridad y confidencialidad de la información almacenada o transmitida.

Tipos de seguridad electrónica

Existen varios tipos de seguridad electrónica, cada una enfocada en proteger diferentes aspectos de la tecnología. Algunos de los más comunes son:

- Seguridad de redes: se encarga de proteger las redes informáticas contra ataques y violaciones de la privacidad.

- Seguridad de datos: se enfoca en proteger la información almacenada en dispositivos electrónicos o transmitida a través de redes.

- Seguridad de aplicaciones: se centra en proteger las aplicaciones y software contra ataques malintencionados.

Riesgos para la seguridad electrónica

Existen varios riesgos que pueden comprometer la seguridad electrónica, algunos de los más comunes son:

- Virus y malware: software malintencionado que puede dañar o robar información.

- Fishing y phishing: ataques que intentan engañar a los usuarios para obtener información confidencial.

- Accesos no autorizados: intentos de acceso ilícito a sistemas o redes.

Medidas de seguridad electrónica

Para proteger la seguridad electrónica, existen varias medidas que se pueden implementar, algunas de las más comunes son:

- Uso de contraseñas seguras: utilizar contraseñas complejas y difíciles de adivinar.

- Instalación de software de seguridad: utilizar antivirus y otros programas de seguridad para proteger contra virus y malware.

- Actualización regular: mantener actualizados los sistemas y software para evitar vulnerabilidades.

¿Qué es una alarma de seguridad electrónica?

Una alarma de seguridad electrónica es un sistema diseñado para detectar y alertar sobre situaciones potencialmente peligrosas o ilegales en un área específica, como una vivienda, una empresa o un vehículo. Estos sistemas suelen consistir en una combinación de sensores, cables, paneles de control y dispositivos de respuesta, como sirenas o luces estroboscópicas. Las alarmas de seguridad electrónica pueden ser activadas por una variedad de estímulos, como movimiento, ruido, cambios en la temperatura o la presión, entre otros.

Tipos de alarmas de seguridad electrónica

Existen diferentes tipos de alarmas de seguridad electrónica, cada una diseñada para abordar una necesidad específica de seguridad. Algunos de los tipos más comunes son:

- Alarmas de movimiento: detectan el movimiento en un área específica y activan la alarma cuando se produce una intrusión.

- Alarmas de ruido: detectan sonidos inusuales, como el ruido de una ventana que se rompe, y activan la alarma.

- Alarmas de temperatura: detectan cambios anormales en la temperatura, como un aumento brusco de calor, y activan la alarma.

Componentes de una alarma de seguridad electrónica

Un sistema de alarma de seguridad electrónica suele constar de varios componentes clave:

- Paneles de control: son la parte cerebral del sistema, donde se programan y se configuran las palabras clave y los códigos de acceso.

- Sensores: detectan estímulos específicos, como movimiento o ruido, y envían una señal al panel de control.

- Dispositivos de respuesta: son los elementos que se activan cuando se detecta una intrusión, como sirenas o luces estroboscópicas.

Ventajas de las alarmas de seguridad electrónica

Las alarmas de seguridad electrónica ofrecen varias ventajas, incluyendo:

- Mayor seguridad: disuaden a los intrusos potenciales y alertan a los propietarios y a las autoridades en caso de una intrusión.

- Reducción del riesgo de pérdida: protegen la propiedad y los bienes de la pérdida o daño.

- Paz de mente: brindan a los propietarios y a los usuarios una mayor seguridad y tranquilidad.

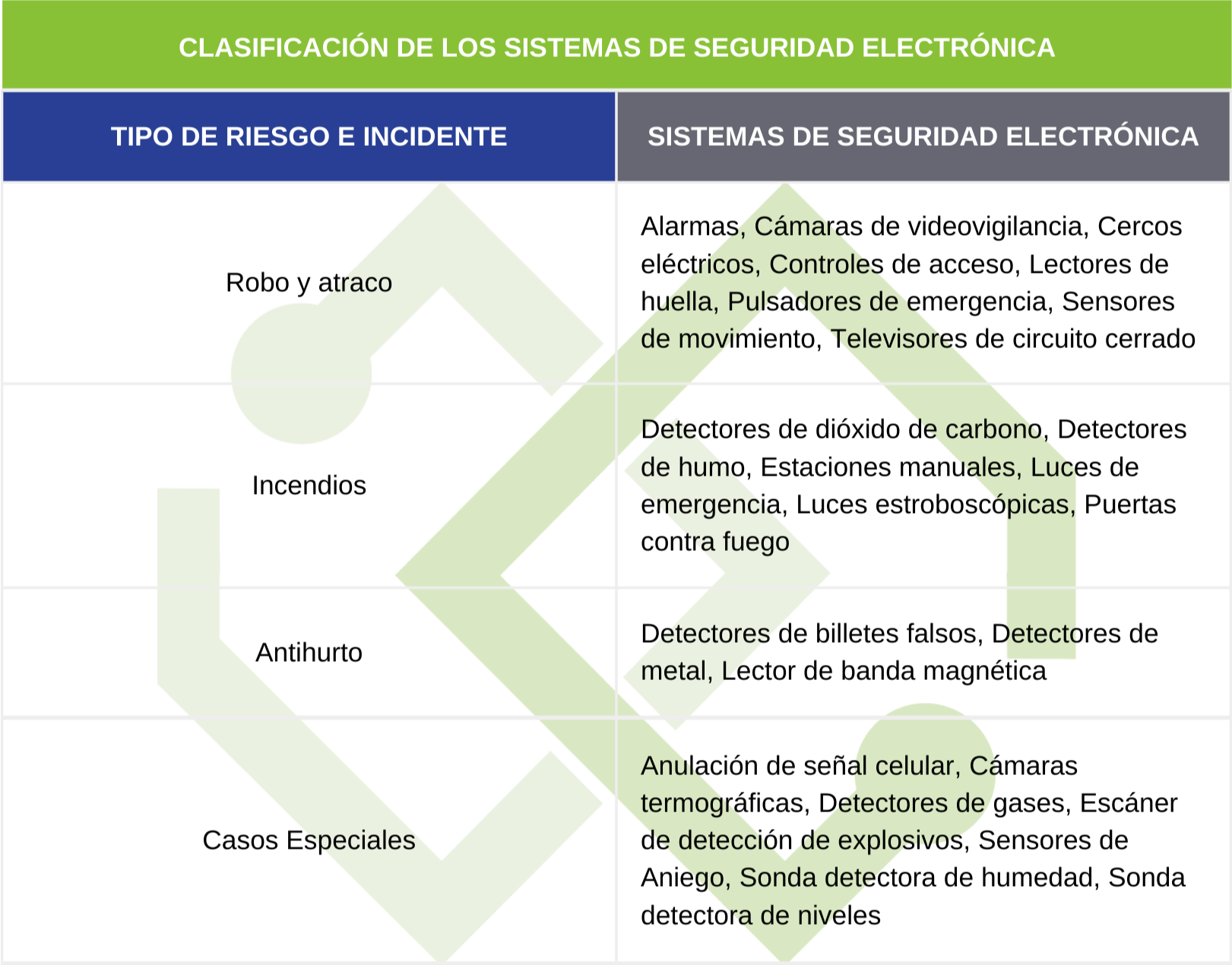

¿Cómo se clasifica la seguridad electrónica?

La seguridad electrónica se clasifica en diversas categorías según su enfoque, función y área de aplicación. A continuación, se presentan algunas de las principales formas de clasificar la seguridad electrónica.

Seguridad por nivel de acceso

La seguridad electrónica también se puede clasificar según el nivel de acceso que se requiere para acceder a determinados recursos o sistemas. En este sentido, se pueden distinguir tres niveles de seguridad:

- Autenticación: se refiere a la verificación de la identidad de un usuario o sistema para acceder a un recurso o sistema.

- Autorización: una vez autenticado, se determina si el usuario tiene permiso para acceder a un recurso o sistema específico.

- Autenticación y autorización: ambos procesos se combinan para proporcionar un acceso seguro y controlado a los recursos y sistemas.

Seguridad por tipo de amenaza

La seguridad electrónica también se puede clasificar según el tipo de amenaza que se busca mitigar. En este sentido, se pueden distinguir diferentes tipos de seguridad:

- Seguridad contra malware: se enfoca en proteger contra virus, troyanos, spyware y otros tipos de malware.

- Seguridad contra pirateo: se centra en proteger contra intentos de pirateo o acceso no autorizado a sistemas y redes.

- Seguridad contra phishing: se enfoca en proteger contra ataques de phishing y suplantación de identidad.

Seguridad por área de aplicación

La seguridad electrónica también se puede clasificar según el área en la que se aplica. En este sentido, se pueden distinguir diferentes tipos de seguridad:

- Seguridad de redes: se enfoca en proteger las redes y la comunicación por Internet.

- Seguridad de sistemas: se centra en proteger los sistemas operativos y las aplicaciones.

- Seguridad de datos: se enfoca en proteger los datos almacenados y en tránsito.

¿Cómo está integrada la seguridad electrónica?

La seguridad electrónica se integra a través de varios componentes y capas de defensa que trabajan juntas para proteger los sistemas informáticos y las redes de la ciberdelincuencia y otros riesgos. A continuación, se presentan algunos aspectos clave de la integración de la seguridad electrónica:

Capas de defensa

La seguridad electrónica se basa en una serie de capas de defensa que se encargan de proteger diferentes aspectos de los sistemas informáticos y las redes. Estas capas incluyen:

- Seguridad en la capa de red: se encarga de proteger la trasmisión de datos a través de la red mediante la utilización de protocolos de autenticación y cifrado.

- Seguridad en la capa de aplicación: se enfoca en proteger las aplicaciones y los servicios que se ejecutan en la red, mediante la autenticación y la autorización de usuarios y la protección contra ataques de inyección de código.

- Seguridad en la capa de host: se centra en proteger los dispositivos y los sistemas operativos de los ataques malintencionados, mediante la utilización de antivirus, cortafuegos y sistemas de detección de intrusiones.

Componentes de seguridad

La seguridad electrónica se compone de various componentes que trabajan juntos para proteger los sistemas informáticos y las redes. Estos componentes incluyen:

- Fuentes de alimentación ininterrumpidas (SAI): se encargan de mantener los sistemas funcionando en caso de fallo de energía.

- Cortafuegos: controlan el tráfico de red y bloquean los accesos no autorizados.

- Sistemas de detección de intrusiones (IDS): monitorizan el tráfico de red y detectan posibles ataques.

Políticas y procedimientos de seguridad

La seguridad electrónica no solo se basa en la tecnología, sino también en las políticas y procedimientos que se establecen para proteger los sistemas informáticos y las redes. Estos incluyen:

- Políticas de autenticación y autorización: definen cómo se autentican y autorizan los usuarios y los dispositivos en la red.

- Procedimientos de respaldo y recuperación: se encargan de restaurar los sistemas y los datos en caso de un ataque o un fallo.

- Análisis de riesgos y evaluación de vulnerabilidades: se encargan de identificar y mitigar los riesgos y vulnerabilidades en los sistemas informáticos y las redes.

Mas información

¿Qué es Centinela seguridad electrónica?

Centinela seguridad electrónica es un sistema de protección electrónica que ofrece una capa adicional de seguridad para hogares y empresas. Este sistema utiliza tecnología de vanguardia para detectar y prevenir posibles intrusiones, robos e incidentes de seguridad. Centinela se basa en una red de sensores y dispositivos de detección que se instalan en los diferentes puntos del inmueble, permitiendo una vigilancia constante y una reacción inmediata en caso de alguna anomalía. Con Centinela, los usuarios pueden disfrutar de una mayor tranquilidad y seguridad, sabiendo que su propiedad está protegida las 24 horas del día.

¿Cómo funciona Centinela seguridad electrónica?

Centinela seguridad electrónica funciona a través de una combinación de tecnologías avanzadas, incluyendo sensores de movimiento, cámaras de videovigilancia, detectores de intrusiones y sistemas de alarma. Cuando un sensor detecta algún movimiento o actividad sospechosa, envía una señal a la central de monitoreo de Centinela, donde se evalúa y se toma una acción inmediata. Si se confirma una intrusión o incidente de seguridad, la central de monitoreo notifica a los propietarios y a las autoridades correspondientes, permitiendo una respuesta rápida y efectiva. Además, los usuarios pueden también recibir notificaciones en tiempo real en su teléfono móvil o tableta, permitiéndoles estar al tanto de cualquier actividad sospechosa en su propiedad.

¿Cuáles son los beneficios de instalar Centinela seguridad electrónica?

Los beneficios de instalar Centinela seguridad electrónica son numerosos. En primer lugar, ofrece una capa adicional de seguridad y protección para los hogares y empresas, lo que reduce significativamente el riesgo de intrusiones y robos. Además, Centinela proporciona una mayor tranquilidad y paz de mente, sabiendo que la propiedad está siendo vigilada constantemente. Otro beneficio es que Centinela puede también ayudar a reducir los costos de seguro y a mejorar la respuesta de emergencia en caso de un incidente. Por último, Centinela es una inversión valiosa para cualquier propietario, ya que aumenta el valor de la propiedad y proporciona una mayor confianza en la seguridad del inmueble.

¿Es difícil instalar y configurar Centinela seguridad electrónica?

No, no es difícil instalar y configurar Centinela seguridad electrónica. De hecho, el proceso de instalación es relativamente sencillo y rápido, ya que los dispositivos y sensores se pueden instalar en cualquier lugar del inmueble. Además, Centinela ofrece una amplia gama de opciones de configuración personalizadas para adaptarse a las necesidades específicas de cada usuario. Los expertos en seguridad de Centinela también ofrecen apoyo y asistencia durante todo el proceso de instalación y configuración, asegurándose de que el sistema se configure correctamente y se ajuste a las necesidades del usuario. Una vez instalado, Centinela es fácil de usar y mantener, y los usuarios pueden acceder a su sistema de seguridad en cualquier momento y desde cualquier lugar.